Ein aktueller Eintrag im Blog von Jolla befasst sich mit dem Sandboxing-Modell, das Jolla im Februar mit der Veröffentlichung von Sailfish OS 4.0.1 »Koli« eingeführt hat. Der Beitrag geht auf den derzeitigen Stand und die Pläne für die Zukunft dieser Sicherheitstechnik bei Sailfish OS ein.

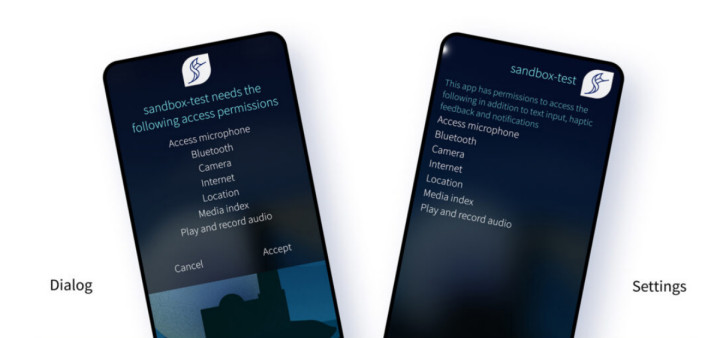

Wie auch bei anderen Betriebssystemen soll das Sandboxing helfen, die Privatsphäre des Benutzers zu verbessern, indem eingeschränkt wird, was Anwendungen tun dürfen. Dies geschieht mithilfe der Sicherheitstechnologie der Namespaces im Kernel. Dabei handelt es sich um einen leichtgewichtigen, aber effektiven Mechanismus, mit dem sich relativ leicht definieren lässt, welche Ressourcen jede Anwendung nutzen kann. Dann wird die Kontrolle über die Berechtigungen in einem Dialog beim ersten Start einer App dem Anwender übergeben.

Der derzeitige Stand

Bei der Einführung im Februar war das Sandboxing auf eine Auswahl an Sailfish-Apps begrenzt. Das änderte sich auch nicht mit dem kürzlich veröffentlichten Sailfish OS 4.2.0 »Verla«. Unter der Haube wurden aber bereits Vorbereitungen getroffen, um Sandboxing auch auf Apps aus dritter Hand anzuwenden.

Wenn eine App in einer Sandbox läuft, muss sie über eine Reihe von erforderlichen Berechtigungen verfügen, die in einem Anwendungsprofil definiert sind. Derzeit gibt es noch keine Anwendungen von Drittanbietern mit definierten Profilen. Benötigt wird zudem ein Standardprofil, das verwendet wird, wenn eine Anwendung kein eigenes Anwendungsprofil definiert hat. Das Standardprofil muss über ausreichend weitreichende Berechtigungen verfügen, damit jede zuvor vom Jolla Harbour Repository zugelassene Anwendung damit funktionieren kann.

Anwendungsprofile definieren

Derzeit ist geplant, Sandboxing für alle Apps mit Sailfish OS 4.4.0 einzuführen. Da die Planung noch in einem frühen Stadium ist, kann sich der Zeitpunkt noch ändern. Beginnend mit Sailfish OS 4.3.0 werden die Apps, die explizit ihr eigenes Anwendungsprofil definiert haben, in einer Sandbox laufen. Neben den Vorbereitungen für das Sandboxing aller Anwendungen wird zeitgleich an der Startgeschwindigkeit von Apps gearbeitet, indem häufig verwendete Bibliotheken im Speicher vorgeladen werden. Mit Version 4.3.0 wird das sogenannte Boosten für einige Sandbox-Anwendungen wie Kamera-, Browser- und E-Mail-Anwendungen standardmäßig aktiviert sein.

Jetzt ist es laut dem Blog an der Zeit, dass App-Entwickler ihre Anwendungen dahin gehend überprüfen, ob sie in einer Sandbox laufen oder ob sie gegebenenfalls auch außerhalb dieser Sicherheitszone noch funktionieren.

Schreibe einen Kommentar