Nach fast zwei Jahren Entwicklung, fünf Release-Kandidaten, unzähligen Tests und einiger Verzögerung aufgrund der Sicherheitslücken Meltdown und Spectre ist Qubes OS 4.0 nun stabil verfügbar. Das auf Sicherheit ausgelegte Qubes OS geht davon aus, dass es generell keine perfekte fehlerfreie Desktop-Benutzerumgebung gibt.

Einigermaßen sicheres Betriebssystem

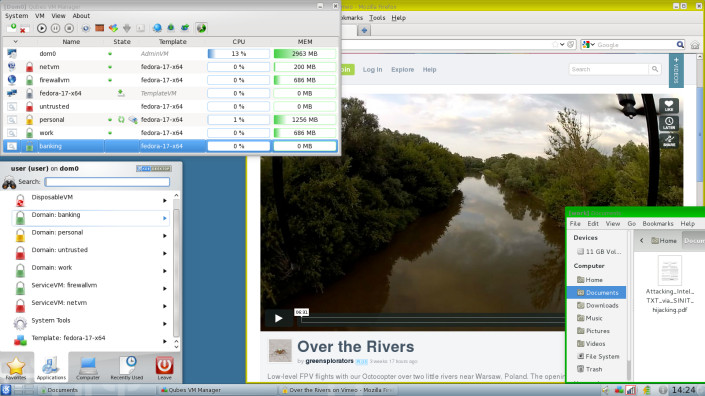

Die seit 2010 entwickelte Distribution Qubes OS hat ein eigenes Sicherheitskonzept entwickelt und nennt es »Sicherheit durch Isolation«. Dabei wird ein minimales Gastsystem als Xen-VM (Dom0) ohne Netzzugang, in dem die Desktopumgebung läuft, durch virtuelle Maschinen erweitert, die ebenfalls auf dem Hypervisor Xen basieren. In den virtuellen Maschinen (VMS) werden Applikationen voneinander getrennt, wobei verschiedene Sicherheitslevel zur Anwendung kommen. Diese werden in den Fensterleisten der Applikationen durch verschiedene Farben markiert. Projektgründerin Joanna Rutkowska, die das Sicherheitslabor Invisible Things Lab gegründet hat, beschreibt das ureigene Konzept von Qubes OS als »einigermaßen sicheres Betriebssystem«.

Qubes Core Stack aktualisiert

Mit QubesOS 3.2 erschien die letzte Version des Betriebssystems im Herbst 2016. Version 4.0 enthält einige grundlegende Verbesserungen der Sicherheit und Funktionalität von Qubes OS. So wurde der Kernel auf Version 4.9 LTS angehoben und Qubes Core Stack auf Version 3 aktualisiert. Qubes Core Stack ist, wie der Name schon sagt, die Kernkomponente von Qubes OS. Es ist der Klebstoff, der alle anderen Komponenten miteinander verbindet und es Benutzern und Administratoren ermöglicht, mit dem System zu interagieren und es zu konfigurieren.

Fedora 25 als Grundlage

Die zentrale Dom0-Domain wurde auf Fedora 25 aufgesetzt. Neu eingeführt wurde die Qubes Admin API. Deren Grundlage ist die Qrexec-Richtlinie, die die Kommunikation zwischen den einzelnen isolierten Xen-Domains regelt. Dabei geht es auch um Administrationsrechte, Paket-Installation, Backups und vieles mehr. So sind Backups in Qubes 4.0 nur noch verschlüsselt zulässig. In der Folge der Sicherheitslücken Meltdown und Spectre wurden die meisten Virtuellen Maschinen (VM) von Hardware Assisted Virtualisation (HVM) auf PVH als Xen-Virtualisierungsmethode umgestellt.

Einweg-VM-Templates

Zudem führt Qubes 4.0 verschiedene Einweg-VM-Templates (DispVM). Damit kann schnell eine VM hochgezogen werden, die beim Schließen wieder zerstört wird. Einweg-VMs werden typischerweise erstellt, um eine einzelne Anwendung wie einen Viewer, Editor oder Webbrowser zu hosten. Änderungen an einer in einer DispVM geöffneten Datei werden an die ursprüngliche VM zurückgegeben. Das bedeutet, dass man sicher mit nicht vertrauenswürdigen Dateien arbeiten kann, ohne das Risiko einzugehen, die andere VMs zu gefährden. DispVMs können entweder direkt aus dem Startmenü, dem Terminalfenster von Dom0 oder aus AppVMs heraus gestartet werden.

Librem 13 zertifiziert

Ein neuer Volume-Manager erlaubt mehr Flexibilität bei der Auslagerung von VMs auf externe Speichermedien. Zudem wurden die Kommandozeilenwerkzeuge neu geschrieben und um neue Optionen erweitert. Das 64-Bit-Image von Qubes-R4.0 mit einer Größe von 4,7 GByte steht auf der Projektseite zum Download bereit. Anwender, die Qubes 4.0-rc5 einsetzen, können aus dem System heraus upgraden. Für Anwender, deren Hardware Qubes 4.0 nicht unterstützt oder die nicht sofort aktualisieren können, steht eine bis zum 28.3.2019 unterstützte Version Qubes 3.2.1 mit aktualisierten TemplateVMs und neuerem Kernel bereit. Erst kürzlich wurde das Linux-Notebook Librem 13 speziell für Qubes OS 4 zertifiziert.